Configuracion de Arranque de un Sistema Operativo

Configuracion de Arranque

El modo seguro es una configuración de arranque que puede ayudarte a solucionar problemas en tu equipo. Existen varias formas de aplicarlo.

Abrir la configuración de Recuperación. Para abrir manualmente la configuración, selecciona Inicio > Configuración > Actualización y seguridad > Recuperación.

En Arranque avanzado, selecciona Reiniciar ahora.

Cuando el equipo se reinicie y llegue a la pantalla Elegir una opción, selecciona Solucionar problemas > Opciones avanzadas > Configuración de arranque > Reiniciar. Es posible que se te pida introducir tu Clave de recuperación de BitLocker.

Cuando el equipo se reinicie, selecciona la configuración de arranque que quieras usar.

Ir al modo seguro desde la pantalla de inicio de sesión de Windows:

En la pantalla de inicio de sesión de Windows, mantén presionada la tecla Mayús mientras seleccionas Inicio/Apagado > Reiniciar.

Cuando se reinicie el equipo y llegue a la pantalla Elegir una opción, selecciona Solucionar problemas > Opciones avanzadas > Configuración de arranque> Reiniciar. Es posible que se te pida introducir tu Clave de recuperación de BitLocker.

Cuando el equipo se reinicie, selecciona la configuración de arranque que quieras usar.

Cuando hayas terminado, reinicia el equipo para salir del modo seguro. Si eso no funciona:

Presiona la tecla de Windows + R.

Escribe msconfig en el cuadro Abrir y luego selecciona Aceptar.

Selecciona la pestaña Arranque.

En Opciones de arranque, desactiva la casilla Arranque a prueba de errores.

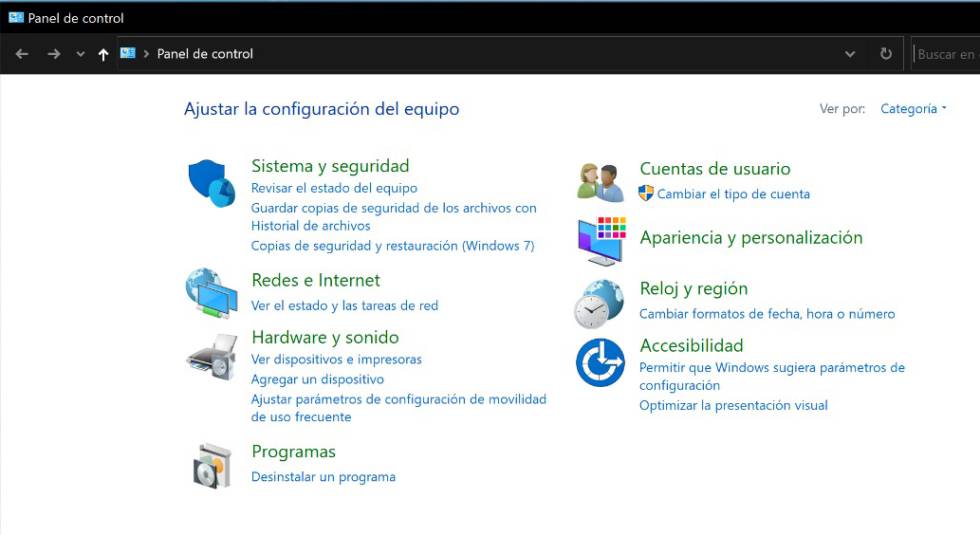

El Panel de Control es una parte de la interfaz gráfica del sistema Microsoft Windows, la cual permite a los usuarios ver ajustes y controles básicos del sistema, tales como agregar nuevo hardware, gestionar las cuentas de usuario de Windows, tener acceso a opciones de accesibilidad, entre otras opciones de sonido y pantalla. Otras Aplicaciones adicionales pueden ser proporcionados por software de terceros.

El Panel de Control ha sido una parte inherente del sistema operativo de Microsoft Windows a partir de Windows 2.0, con muchos de los Windows actuales agregados en las últimas versiones. El Panel de Control es un programa independiente, no una carpeta como aparece, que se puede acceder desde el menú inicio (hasta Windows 7), y se almacena en el directorio system32.

En Windows 10, el Panel de Control es parcialmente reemplazado por la aplicación "Configuración", la cual se incluyó por primera vez en Windows 8, y que posteriormente fue mejorada, trayendo configuraciones del panel de control a dicha aplicación.

El panel de control cuenta con varias aplicaciones, de las cuales se destacan:

- Barra de tareas: Tiene como fin, configurar y deshabilitar las opciones de la barra de tareas, como Mostrar Inicio Rápido, ocultar los íconos, cambiar los atributos (hay dos opciones que son el Clásico y el Moder Windows XP) o Vista. En Windows 7, se eliminó el menú inicio clásico.

- Centro de Seguridad: introducido en la versión de Windows XP Service Pack 2 para mantener la seguridad frente a virus, gusanos y troyanos. Fue reemplazado en Windows 7 como el "Centro de actividades".

- Firewall de Windows un cortafuegos que no permite que ningún programa salga de la red. Sin embargo, aunque el cortafuegos es muy seguro, un usuario experto puede aprovechar hasta el punto más débil del sistema. En Windows 7, fue renombrado como Centro de Actividades.

- Actualizaciones Automáticas Windows Update quien tiene como propósito mantener las aplicaciones al día. En la versión SP2, Actualizaciones automáticas viene activado cómo por defecto.

- Modo pantalla o muestre mensajes, fotos o diseños al azar.

- Pantalla: se puede cambiar la resolución de la pantalla y la cantidad de colores que muestra.

- Configuraciones adicionales: se puede configurar la barra de inicio.

- Opciones de las carpetas: permite configurar la forma de cómo se ven las carpetas.

- Impresoras y otro hardware:

En esta sección se pueden configurar varios dispositivos externos que se conectan a la computadora como son: controladores de video juegos, teclados, “mouse”, módem, impresoras, escáner, cámaras, etc.

- Conexiones de red e Internet:

En esta sección se puede configurar todo lo relacionado con redes:

- Conexiones por cables

- Conexiones inalámbricas

- Opciones de Internet Explorer

- Asistente de conexión a internet

- Firewall de Windows

- Crear nuevas conexiones

- Cuentas de usuario:

Se pueden agregar, borrar o modificar las cuentas de los usuarios. Entre las modificaciones que se pueden realizar en esta sección están:

- Cambiar la imagen que identifica al usuario

- Cambiar clave

- Cambiar el tipo de usuario (cuenta limitada o de administrador)

- Habilitar o deshabilitar la cuenta de “Invitado” para dar acceso a personas que ocasionalmente utilicen la computadora

- Agregar o quitar programas:

Como dice su nombre, permite agregar o quitar programas instalados en la computadora, al entrar en esta sección, aparecerá una lista de los programas instalados, cuánto ocupan en el disco y con qué frecuencia se utiliza. Adicionalmente se pueden agregar o quitar componentes de Windows como Messenger, MSN Explorer o Outlook Express. En Windows Vista y Windows 7, fue renombrado por Programas y características.

- Opciones de idioma, fecha y hora:

Esta categoría le brinda la disponibilidad al usuario de cambiar la fecha y la hora de la computadora; adicionalmente, se puede seleccionar el país e idioma que desee utilizar en Windows para uso del teclado, sistema de medidas y monedas.

'*Sonido, voz y equipo de audio:' en esta categoría aparecerán las propiedades de los dispositivos de sonido, altavoces y equipos especiales de voz. Inclusive, si la computadora dispone de otros equipos de sonido adicionales a los que están incorporados en la computadora, también se pueden administrar en esta sección.

- Opciones de accesibilidad:

Adecua varias de las opciones de Windows para que puedan utilizarlo personas con alguna discapacidad especial. Entre los ajustes que se pueden hacer en esta sección están:

- Teclado: Se pueden realizar cambios para que el usuario escuche tonos al tocar las teclas de mayúsculas y detectar cuando el usuario deja oprimida alguna tecla por error.

- Sonido: Opciones para generar avisos visuales cuando ocurren sonidos y otros cambios.

- Pantalla: ajusta los tipos de letras y colores para que personas con deficiencias visuales puedan ver mejor.

- Mouse: Permite realizar cambios en Windows para que la persona pueda utilizar algunas teclas para mover el mouse.

- General: En esta sección se pueden hacer ajustes generales de las características de accesibilidad.

- Rendimiento y mantenimiento:

En esta sección se pueden realizar cambios más completos en el funcionamiento del hardware en Windows, como el manejo de los discos duros y ajuste del uso energético de la computadora.

Cableado

Los enrutadores de la serie Cisco 2509 - 2512 utilizan un conector de 68 pines y un cable de conexión. Este cable proporciona ocho puertos asíncronos de cable enrollado RJ-45 en cada conector de 68 pines. (Consulte Distribución de pines del cable CAB-OCTAL-ASYNC ). Puede conectar cada puerto asíncrono de cable enrollado RJ-45 al puerto de consola de un dispositivo. El enrutador 2511 permite el acceso remoto a un máximo de 16 dispositivos. Además, los módulos de red asíncrona de alta densidad NM-16A o NM-32A están disponibles para los enrutadores de las series Cisco 2600 y 3600 para proporcionar la misma función. (Consulte Comprensión de los módulos de red asíncrona de 16 y 32 puertos ). Para obtener más información sobre el cableado, consulte la Guía de conexión de cables en serie y la Guía de cableado para consola y puertos AUX .

Nota: Los puertos asíncronos del conector de 68 pines son dispositivos de equipo terminal de datos (DTE). Los dispositivos DTE a DTE requieren un cable enrollado (módem nulo) y los dispositivos DTE a equipo de terminación de circuito de datos (DCE) requieren un cable directo. El cable CAB-OCTAL-ASYNC está enrollado. Por lo tanto, puede conectar cada cable directamente a los puertos de la consola de dispositivos con interfaces RJ-45. Sin embargo, si el puerto de la consola del dispositivo al que se conecta es una interfaz de 25 pines (DCE), debe usar el adaptador de RJ-45 a 25 pines marcado como "Módem" (para invertir el "rollo") para completar la conexión.

Esta tabla muestra los tipos de puertos para la consola y los puertos auxiliares en los enrutadores y conmutadores de Cisco:

| Tipo de interfaz | Interfaz DB25 | Interfaz RJ-45 |

|---|---|---|

| Consola | DCE | DTE |

| auxiliar | DTE | DTE |

Estrategia de diseño

Configure el servidor de terminal para que pueda acceder al servidor de terminal desde cualquier lugar. Para que el servidor de terminales sea accesible, asigne una dirección de Internet pública registrada y ubique el servidor fuera del firewall. Cuando lo hace, los problemas del firewall no interrumpen su conexión. Siempre puede mantener la conectividad con el servidor de terminales y acceder a los dispositivos conectados. Si le preocupa la seguridad, configure las listas de acceso para permitir el acceso solo al servidor de terminales desde determinadas direcciones. Para una solución de seguridad más sólida, también puede configurar autenticación, autorización y contabilidad (AAA) basadas en servidor, por ejemplo, RADIUS o TACACS+. Para obtener más información sobre AAA, consulte Autenticación, autorización y contabilidad (AAA) .

Puede configurar un módem en el puerto auxiliar del servidor de terminales para marcar copias de seguridad en caso de que su conexión principal (a través de Internet) se caiga. Dicho módem elimina la necesidad de configurar una copia de seguridad de marcación para cada dispositivo. El servidor de terminal está conectado a través de sus puertos asíncronos a los puertos de consola de los otros dispositivos. Para obtener más información sobre cómo conectar un módem al puerto AUX, consulte la Guía de conexión de módem-router .

Utilice la declaración de puerta de enlace predeterminada de ip y apunte al enrutador de siguiente salto en Internet. Este comando le permite tener conectividad con el servidor de terminales a través de Internet incluso si el enrutamiento no está habilitado. Por ejemplo, el servidor de terminales está en modo de monitor de ROM (ROMMON) como resultado de un mal reinicio después de un corte de energía.

Configurar

En esta sección, se le presenta la información para configurar las funciones descritas en este documento.

Nota: Para encontrar información adicional sobre los comandos utilizados en este documento, utilice Cisco CLI Analyzer (se requiere contrato de soporte).

Diagrama de Red

Este documento utiliza esta configuración de red:

aus-comm-server# muestra la configuración en ejecución!versión 12.0servicio marcas de tiempo depuración datetime mseg localtime show-timezoneregistro de marcas de tiempo de servicio datetime mseg localtime show-timezoneservicio de cifrado de contraseña!nombre de host aus-comm-servidor!habilitar secreto <eliminado>!nombre de usuario cisco contraseña <eliminado>!ip subred-cerolista de dominio IP cisco.comsin búsqueda de dominio IPservidor IP 3600-3 2014 172.21.1.1!--- El host 3600-3 está conectado al puerto 14 del servidor de comunicaciones. !--- Asegúrese de que la dirección IP sea la de una interfaz en el servidor de comunicaciones.servidor IP 3600-2 2013 172.21.1.1servidor IP 5200-1 2010 172.21.1.1servidor IP 2600-1 2008 172.21.1.1servidor IP 2509-1 2007 172.21.1.1servidor IP 4500-1 2015 172.21.1.1servidor IP 3600-1 2012 172.21.1.1servidor IP 2511-2 2002 172.21.1.1servidor IP 2511-rj 2003 172.21.1.1servidor IP 2511-1 2001 172.21.1.1servidor IP 5200-2 2011 172.21.1.1servidor IP 2520-1 2004 172.21.1.1servidor IP 2520-2 2005 172.21.1.1servidor IP 2600-2 2009 172.21.1.1servidor IP 2513-1 2006 172.21.1.1host ip pix-1 2016 172.21.1.1!!proceso-máximo-tiempo 200!interfaz Loopback1dirección IP 172.21.1.1 255.0.0.0!--- Esta dirección se utiliza en los comandos de host IP. !--- Trabaja con interfaces loopback, que son virtuales y están siempre disponibles.sin transmisión dirigida por ip!interfaz Ethernet0dirección IP 171.55.31.5 255.255.255.192!--- Utilice una dirección IP pública para garantizar la conectividad.Sin transmisión dirigida por ipsin ip mroute-cache!interfaz serie 0sin dirección IPsin transmisión dirigida por ipsin ip mroute-cacheapagar!puerta de enlace predeterminada IP 171.55.31.1!--- Esta es la puerta de enlace predeterminada cuando el enrutamiento está deshabilitado. !--- Por ejemplo, si el enrutador está en modo ROM de arranque.ip sin claseruta IP 0.0.0.0 0.0.0.0 171.55.31.1!--- Establecer la ruta predeterminada para la red externa.sin servidor ip http!línea contra 0entrada de transporte todolínea 1 16tiempo de espera de la sesión 20!--- La sesión finaliza después de 20 minutos de inactividad.sin ejecutivo!--- Las señales no deseadas del dispositivo adjunto no se inician. !--- Una sesión EXEC garantiza que la línea nunca deje de estar disponible !--- debido a un proceso EXEC no autorizado.exec-tiempo de espera 0 0!--- Esto deshabilita la entrada de transporte de tiempo de espera exec todo. !--- Permitir que todos los protocolos usen la línea. !--- Configure las líneas 1 - 16 con al menos Telnet de entrada de transporte.línea auxiliar 0!--- El puerto auxiliar puede proporcionar respaldo de marcación a la red. !--- Nota: Esta configuración no implementa el módem en el puerto AUX InOut del módem. !--- Permitir que el puerto auxiliar admita conexiones de marcación entrante y saliente.transporte telnet preferidoentrada de transporte todovelocidad 38400hardware de control de flujolínea vty 0 4exec-tiempo de espera 60 0contraseña <eliminada>acceso!final

comandos

ip host : utilice este comando para definir la asignación de nombre a dirección del host estático en la memoria caché del host. para eliminar la asignación de nombre a dirección, utilice la forma no de este comando.

nombre de host ip [número de puerto tcp] dirección1 [dirección2...dirección8]

nombre : Este campo indica el nombre del host. El campo de nombre no necesita coincidir con el nombre real del enrutador al que desea conectarse. Sin embargo, asegúrese de ingresar un nombre que desee usar en Telnet inverso. Cuando usa este comando y el campo de nombre, no necesita saber el número de puerto real del dispositivo remoto.

tcp-port-number : este campo representa el número de puerto TCP al que desea conectarse cuando utiliza el nombre de host definido junto con uncomando EXEC connect o telnet . En nuestra configuración de ejemplo, usamos Telnet inverso, por lo que el número de puerto debe ser 2000+ número de línea.

address1 : este campo representa una dirección IP asociada. En nuestra configuración de ejemplo, usamos la dirección IP de loopback.

Entrada de transporte : use este comando para definir los protocolos que se usarán cuando se conecte a una línea específica del enrutador.

entrada de transporte {todos | lat | fregona | nasi | ninguno | almohadilla | iniciar sesión | telnet | v120}

all : All selecciona todos los protocolos.

none : Ninguno evita cualquier selección de protocolo en la línea. En este caso, el puerto se vuelve inutilizable para las conexiones entrantes.

Nota: En nuestro ejemplo de configuración, las líneas asíncronas usan la configuración mínima del comando telnet de entrada de transporte . Entonces puede hacer Telnet a los dispositivos en la línea asíncrona.

telnet : use este comando EXEC para iniciar sesión en un host que admita Telnet.

host telnet [puerto] [palabra clave]

host : este campo indica un nombre de host o una dirección IP. Host puede ser uno de los campos de nombre definidos en elcomando ip host .

puerto : este campo indica un número de puerto TCP decimal. El puerto del enrutador Telnet (decimal 23) en el host es el número de puerto TCP decimal predeterminado. Para Telnet inverso, el número de puerto debe ser 2000+número de línea. Los números de línea van del 1 al 16 en nuestra configuración. Utilice el comando show line EXEC para ver las líneas disponibles.

Cambiar entre sesiones activas

Complete estos pasos para cambiar entre sesiones activas:

Utilice la secuencia de escape Ctrl-Shift-6 y luego x para salir de la sesión actual.

Utilice el comando show sessions para mostrar todas las conexiones abiertas.

aus-comm-server# show sessions Conn Host Address Byte Idle Conn Name 1 2511-1 171.69.163.26 0 0 2511-1 2 2511-2 171.69.163.26 0 0 2511-2 * 3 2511-3 171.69.163.26 0 0 2511-3

Nota: El asterisco (*) indica la sesión de terminal actual.

Ingrese el número de sesión (conn) para conectarse al dispositivo correspondiente. Por ejemplo, para conectarse a 2511-1 escriba 1 , que es el número de conexión. Sin embargo, si presiona la tecla de retorno, estará conectado a la sesión de terminal actual, que en este caso es el enrutador 2511-3.

Terminar sesiones activas

Complete estos pasos para finalizar una sesión de Telnet en particular:

Utilice la secuencia de escape Ctrl-Shift-6 y luego x para salir de la sesión actual de Telnet.

Nota: asegúrese de que puede emitir de manera confiable la secuencia de escape para suspender una sesión de Telnet. Algunos paquetes de emuladores de terminal no pueden enviar la secuencia correcta, Ctrl-Shift-6 y luego x.

Ejecute el comando show sessions para mostrar todas las conexiones abiertas.

Emita el comando de desconexión [conexión] para desconectar la sesión necesaria.

Verificar

Esta sección proporciona información que puede utilizar para confirmar que su configuración funciona correctamente.

show ip interface brief : indica si la interfaz que usa para la sesión de Telnet está activa.

Solucionar problemas

Esta sección proporciona información que puede utilizar para solucionar problemas de configuración.

Procedimiento de solución de problemas

Siga estas instrucciones para solucionar problemas de configuración.

Si no puede conectarse al enrutador de su elección con un nombre configurado en el comando ip host , verifique:

Compruebe si la dirección del puerto está configurada correctamente.

Verifique si la dirección (interfaz) utilizada para Telnet inverso está activa/activa. El resultado del comando show ip interface brief proporciona esta información. Cisco le recomienda que utilice loopbacks porque siempre están activos.

Asegúrese de tener el tipo correcto de cableado. Por ejemplo, no debe usar un cable cruzado para extender la longitud. Consulte la sección Cableado para obtener más información.

Establezca una conexión Telnet al puerto de la dirección IP para probar la conectividad directa. Debe hacer telnet desde un dispositivo externo y el servidor de terminales. Por ejemplo, telnet 172.21.1.1 2003 .

Asegúrese de tener el comando telnet de entrada de transporte debajo de la línea para el dispositivo de destino. El dispositivo de destino es el dispositivo que está conectado al servidor de terminales.

Use una PC/terminal tonta para conectarse directamente a la consola del enrutador de destino. El enrutador de destino es el dispositivo conectado al servidor de terminales. Este paso lo ayuda a identificar la presencia de un problema de puerto.

Si está desconectado, verifique los tiempos de espera. Puede eliminar o ajustar los tiempos de espera.

Nota: si encuentra fallas en la autenticación, recuerde que el servidor de terminales realiza la primera autenticación (si está configurado), mientras que el dispositivo al que intenta conectarse realiza la segunda autenticación (si está configurado). Verifique si AAA está configurado correctamente tanto en el servidor de terminales como en el dispositivo de conexión.

Control de Dispositivos Mediante Interprete de Comandos

El intérprete de comandos permite la comunicación entre el sistema y el usuario. Aunque actualmente las interficies gráficas de usuario (GUI) facilitan el trabajo cotidiano, todavía existen funciones, como la automatización de tareas, que se resuelven mejor desde la línea de comandos (CLI Command Line Interface).

Las ventajas evidentes de la línea de comandos frente a la interfaz gráfica son:

- Mayor capacidad de expresión semántica

- Menor consumo de recursos (muy importante si se actúa sobre sistemas remotos mediante una conexión lenta)

- Posibilidad de programar guiones o scripts.

- Programas y sintáxis enfocada a conseguir una mayor productividad

Entre los inconvenientes:

- El usuario precisa de un aprendizaje previo

- Funcionamiento menos intuitivo

Existen multitud de intérpretes de comandos, en algunos sistemas operativos puede haber varios instalados y cada usuario decide cuál utilizar.Algunos ejemplos:

Unix

Windows

Korn Shell (ksh)

C Shell (csh)

Bourne Shell (sh)

Bourne Again Shell (bash)

Tcsh

Z Shell (Zsh)

command.com

cmd.exe

MSH Windows PowerShell (Monad)

Entre los shells más destacados, encontramos:- Command.com y cmd.exe

- Intérprete de comandos presente en los sistemas operativos Windows 95, 98, 98 SE y Me. Está basado en la sintáxis de MS-DOS y puede funcionar tanto en modo interactivo como ejecutando archivos por lótes (.BAT). La versión de Windows NT, 2000, XP y 2003 es cmd.exe aunque también esté presente la antigua por compatibilidad.

- MSH Windows PowerShell (Monad)

- Nuevo shell de Microsoft presentado con Windows Vista y también disponible en XP, requiere el marco de trabajo .NET. Entre sus nuevas características se encuentra el autocompletado (al pulsar el tabulador).

- Bourne Again Shell (Bash)

- Versión de shell que se utiliza por defecto en la mayoría de las distribuciones GNU/Linux, OpenSolaris o en MacOSX. Está basado en el tradicional Bourne Shell y aporta nueva características. Forma parte del proyecto GNU.

Características de Bash

Bash es el intérprete de comandos que se desarrolló en 1987 para el proyecto GNU, su nombre hace referencia al conocido shell Bourne Shell y toma ideas de otros shells como Korn Shell y C Shell.

Bash puede utilizarse como intérprete de comandos en modo interactivo, pero también puede procesar archivos con órdenes. A estos archivos ejecutables se les llama guiones o, en inglés, scripts. Cuando se utiliza un intérprete como Bash no es necesario compilar el código fuente. El intérprete es capaz de interpretar el código fuente sentencia a sentencia. El tiempo de desarrollo es más corto que con los lenguajes compilados pero el tiempo de ejecución es habitualmente mayor.

El espectro de características de Bash es realmente grande. Para una descripción detallada es necesario acudir a la documentación oficial.

Case sensitive

Bash, y en general Unix, distingue entre mayúsculas y minúsculas. No es lo mismo escribir ls que Ls.

Edición con Bash

Utilizado en modo interactivo, Bash ofrece todas las facilidades de la biblioteca Readline. Además, podemos encontrar otras facilidades como el historial de comandos.

Todos los comandos que se ejecutan se guardan en el historial. Es posible ver los últimos comandos ejecutados mediante el comando interno history. Utilizando las flechas de los cursores (arriba y abajo), es posible navegar por dicho historial para reutilizar sentencias ya introducidas.

También es posible:

- Utilizar !! para repetir la última sentencia

- Utilizar !200 para repetir el comando que está en la posición 200 del historial

- Utilizar la variable HISTSIZE para definir el tamaño máximo del historial

Otra de las características de edición de Bash más cómodas, es el autocompletado de nombres de comandos, ficheros, etc... Símplemente es necesario escribir las primeras letras y pulsar la tecla TAB para que el shell complete lo que estamos escribiendo. Si lo que hemos escrito puede completarse de diferentes maneras, al pulsar dos veces la tecla TAB nos mostrará las alternativas.Expansión de nombres de ficheros

Es posible indicar patrones de coincidencia para los nombres de los ficheros. De este modo, un patrón puede referirse a muchos ficheros diferentes (todos aquellos con un nombre que concuerda con el patrón). En la expansión de nombres de ficheros, Bash utiliza patrones formados por los carácteres ?, * y [ de la siguiente manera:

- ?

- Coincide con cualquier carácter (sólo uno)

- *

- Coincide con cualquier cadena, incluyendo a la cadena nula

- [...]

- Coincide con cualquiera de los carácteres enumerados entre los corchetes (por ejemplo [aeiou] coincide con cualquier vocal). Si se utiliza un guión se pueden incluir rangos (por ejemplo [a-zA-Z]). También es posible utilizar la sintáxis [:class:] para denotar una clase predefinida de carácter. Las clases predefinidas (POSIX 1003.2) son: alnum, alpha, ascii, blank, cntrl, digit, graph, lower, print, punct, space, upper, word, xdigit. Si el primer carácter entre corchetes es la admiración !, entonces entre los corchetes se enumeran los carácteres que no deben existir.

Ejemplos:

patrón Coincide con

* Cualquier nombre

*rpm Nombres que finalizan en 'rpm'

???datos*dt

Nombres que comienzan con tres carácteres cualesquiera, les sigue la cadena 'datos', luego pueden tener

cualquier cadena (o no) y han de acabar en 'dt'

[aeiou]???.jpg Nombres que comienzan con una vocal en minúscula, seguidos de tres carácteres y la cadena '.jpg' Fichero[!a-z] Nombres que comienzan con 'Fichero' seguido de cualquier carácter que no sea una letra minúscula

Expansión de llaves

La expansión de llaves, Brace Expansion, es similar a la expansión de nombres de ficheros. Nos sirve para teclear menos. Pero en este caso, los patrones generan cadenas que no necesariamente han de existir.

Ejemplos:

[vcarceler@localhost pruebas]$ echo Fichero-{1,2,3,4,5}Fichero-1 Fichero-2 Fichero-3 Fichero-4 Fichero-5[vcarceler@localhost pruebas]$ echo directorio/{gráficos,juegos}/bin/{*.exe,*.jpg}directorio/gráficos/bin/*.exe directorio/gráficos/bin/*.jpg directorio/juegos/bin/*.exe directorio/juegos/bin/*.jpg

Ni las llaves ni las comas pueden ir entre comillas.

Alias

Es posible definir palabras que se substituirán por sentencias a nuestra conveniencia. Por ejemplo, para hacer que el shell interprete "ls -lia" cada vez que nosotros escribamos listado, podemos hacer:

alias listado="ls -lia"

Si se utiliza el comando interno alias sin argumentos se muestra la lista de alias definidos. Mediante el comando interno unalias se pueden borrar alias definidos. Un alias dura mientras está activa la sesión en la que se definió. Al cerrar el shell y abrir uno nuevo no estará definido. Si se quiere disponer de un determinado alias en cada sesión, será necesario definirlo en los ficheros de inicialización de Bash, típicamente ~/.bashrc.

Variables de entorno

Las variables de entorno son porciones de memoria que guardan datos. Estas variables pueden ser locales a la instáncia del shell que se está utilizando o bien globales a todos sus subshells. En Bash las variables de entorno tienen un nombre alfanumérico. Para referirse al valor de la variable se utiliza el carácter dólar $ como prefijo del nombre.

Por ejemplo:

[vcarceler@localhost ~]$ echo $saludo -> Se accede a una variable no -> inicializada.[vcarceler@localhost ~]$ saludo="Hola, cómo va todo ?" -> Se asigna valor a 'saludo'[vcarceler@localhost ~]$ echo $saludo -> Se comprueba el valorHola, cómo va todo ?[vcarceler@localhost ~]$ export saludo="Hola ?" -> Se exporta la variable a este shell[vcarceler@localhost ~]$ -> y a sus descendientes.

Como los alias, las variables de entorno sólo viven mientras vive el intérprete de comandos en el que fueron declaradas, al terminar la sesión pierden su valor.

Comandos internos relacionados:

- export [variable]

- Variables a exportar a los subshells. A no ser que se exporten de manera explícita cada shell tiene sus propias variables de entorno.

- unset [variable]

- Libera la memoria de la variable indicada, de modo que esta deja de existir.

- env

- Muestra un listado de todas las variables de entorno definidas.

Algunas variables de entorno importantes son:

- PATH

- Guarda una lista de directorios (separados por el carácter ':') en los que se van a buscar los programas a ejecutar. El órden en la lista es importante. Si se llega al final de la lista sin encontrar el comando buscado por el usuario, entonces el shell presenta un mensaje de error al usuario.

- HOME

- Guarda la ruta del directorio de conexión para el usuario.

- PWD

- Guarda la ruta del directorio actual

- DISPLAY

- Guarda el identificador del escritorio en el que se intentarán abrir las ventanas de los programas que ejecutamos.

- PROMPT_COMMAND

- Si está definida, y su valor no es nulo, se supone que contiene una sentencia que el shell ejecuta automáticamente después de ejecutar lo que el usuario le manda.

- PS1, PS2, PS3 y PS4

- Definen el prompt del sistema. Puede consultar una lista de códigos de control para modificar el prompt.

- RANDOM

- Cada vez que se consulta su valor, se obtiene un número pseudoaleatorio entre 0 y 32767. Al fijar su valor se planta la semilla (seed) del generador de números pseudoaleatorios.

- SECONDS

- Al consultar su valor se obtiene el número de segundos desde que el shell se inició.

En Bash las comillas se utilizan para delimitar cadenas que tienen espacios (o tabuladores, o sáltos de línea). Si un fichero tiene un nombre con espacios, debe entrecomillarse.

Tipos de comillas:

- Comilla símple (apóstrofe ')

- La comilla símple delimita cadenas en las que no se realiza interpolación de variables. Es decir, no se substituyen por su contenido.

- Comilla doble (")

- Delimita cadenas en las que se realiza interpolación de variables. Se substituyen por su contenido.

- Comilla invertida (acento abierto `)

- Delimita cadenas que se suponen sentencias para el shell. El shell las ejecuta y retorna el resultado. Se realiza interpolación de variables.

Ejemplos:

[vcarceler@localhost ~]$ color_favorito=rojo[vcarceler@localhost ~]$ echo 'Mi color favorito es $color_favorito'Mi color favorito es $color_favorito[vcarceler@localhost ~]$ echo "Mi color favorito es $color_favorito"Mi color favorito es rojo[vcarceler@localhost ~]$ listado=`ls -a .`[vcarceler@localhost ~]$ directorio=/[vcarceler@localhost ~]$ listado=`ls $directorio`[vcarceler@localhost ~]$ echo $listadobin/ boot/ dev/ etc/ home/ initrd/ lib/ lost+found/ mnt/ opt/ proc/ root/ sbin/ sys/ tmp/ usr/ var/[vcarceler@localhost ~]$

Escapando carácteres

Ya se ha visto que algunos carácteres tienen un significado especial para el shell, por ejemplo los carácteres: ?, *, [, ], $, ', ", `, ... o el espacio ' ' que actúa como separador de palábras. Cuando se quiere desposeer a uno de estos carácteres de su significado especial, se utiliza la contrabarra \ (que evidentemente es un carácter especial) para escaparlos.

Ejemplos:

Comando Función ls *

Listar todos los ficheros (se llamen como se llamen)

ls \*

Listar el fichero que tiene por nombre '*'

ls Hola que tal?

Listar los ficheros: Hola, que y todos aquellos que comienzan por

'tal' seguido de cualquier otro carácter

ls Hola\ que\ tal\? Listar el fichero que se llama textualmente 'Hola que tal?'

Redirecciónes de entrada/salida

En el shell existen tres flujos de entrada/salida:

- La salida standard (stdout)

- Es el lugar en el que se presenta la salida, a no ser que se indique lo contrario. La salida standard es la cónsola en la que se está trabajando.

- La entrada standard (stdin)

- Es el lugar del que se leen datos a no ser que se indique lo contrario. Por defecto, es el teclado.

- La salida de error (stderr)

- Es el lugar en el que se presentan los mensajes de error a no ser que se indique lo contrario. La salida de error por defecto apunta a la cónsola en la que se está trabajando.

Es posible redirigir cada una de ellas:

# Redirección de stdout hacia un fichero de nombre salida (redirección destructiva)echo "hola" >salida# Igual, pero sin destruir (añadiendo datos al fichero)echo "adios" >>salida# Redirección de la salida de error a un fichero (destructiva)cat $fichero 2>salida_error# Redirección de la salida de error no destructivacat $fichero 2>>salida_error# Redirección de stdin hacia un ficheroless </etc/passwd

Tuberias (pipes)

Bash permite ejecutar varios programas, en procesos diferentes, a la vez. De tal manera que la salida y la entrada de estos procesos queda conectada formando una cadena.

Ejemplos:

cat /etc/passwd | lesscat /etc/passwd | grep /bin/bash | wc -l

Tipos de comandos

Los tipos de comandos que pueden ser ejecutados por el usuario son:

- Comandos Internos: son aquellos que están incluidos dentro del intérprete, y no existen como programa dentro de la estructura del sistema

- Comandos estándar: Los cuales están disponibles en todos los sistemas Unix-Linux

- Comando o aplicaciones de terceros: son aplicaciones específicas instaladas adicionalmente al sistema

- Scripts de Usuario: se tratan de ficheros de texto con comando Unix, que se ejecutan de manera secuencial y son leídos por un intérprete de comandos, o lenguaje de programación

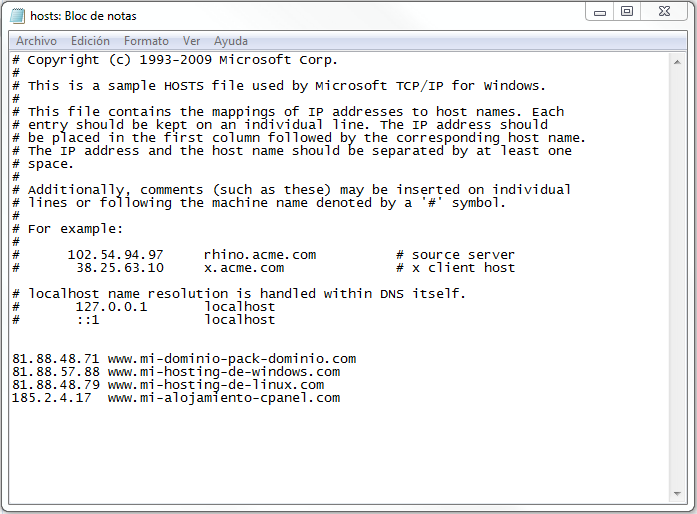

Programacion de Ficheros En informática, los archivos de configuración, son archivos utilizados para configurar los argumentos(parámetros) y la configuración inicial de algunos programas informáticos. Se usan para aplicaciones de usuario, procesos de servidor y configuraciones de sistema operativoEn los sistemas operativos tipo Unix, existen muchos formatos de archivo de configuración diferentes, con cada aplicación o servicio que potencialmente tiene un formato único, pero existe una fuerte tradición de que se trata de texto plano editable por humanos, y se usa un formato simple de pares clave-valor común. Las extensiones de nombre de archivo de .cnf, .conf, .cfg, .cf o también .ini y similares se utilizan a menudo.

Casi todos los formatos permiten comentarios, en cuyo caso, las configuraciones individuales pueden desactivarse anteponiendo el carácter de comentario. A menudo, los archivos de configuración predeterminados contienen una amplia documentación interna en forma de comentarios y los archivos Man también se utilizan generalmente para documentar el formato y las opciones disponibles.12

El software de todo el sistema a menudo usa archivos de configuración almacenados en /etc, mientras que las aplicaciones de usuario a menudo usan un "archivo-punto": un archivo o directorio en el directorio inicial con un punto, que en Unix oculta el archivo o directorio de una lista informal.

Algunos archivos de configuración ejecutan un conjunto de comandos al inicio. Una convención común es que dichos archivos tengan "rc" en su nombre, generalmente usando el nombre del programa y luego un sufijo "(.)rc" p. ej. ".xinitrc", ".vimrc", ".bashrc", "xsane.rc".3

Por el contrario, AIX de IBM utiliza una base de datos de Object Data Manager (ODM) para almacenar gran parte de la configuración de su sistema.

MS-DOS[editar]

MS-DOS se basó principalmente en un solo archivo de configuración, CONFIG.SYS. Se trata de un archivo de texto sin formato con pares de valores-clave simples (por ejemplo, DEVICEHIGH=C:\DOS\ANSI.SYS) hasta MS-DOS 6, que introdujo un formato de estilo de archivo INI. También había un archivo batch estándar de texto sin formato llamado AUTOEXEC.BAT que ejecutaba una serie de comandos en el arranque. Ambos archivos se conservaron hasta Windows 98SE, que aún se ejecutaba en MS-DOS.

Un ejemplo CONFIG.SYS para MS-DOS 5:

Las aplicaciones de DOS usaban una amplia variedad de archivos de configuración individuales, la mayoría de ellos binarios, propietarios e indocumentados, y no había convenciones o formatos comunes.

Microsoft Windows

La familia de sistemas operativos de Microsoft Windows utilizaba archivos INI de texto sin formato (para "inicialización"). Estos sirvieron como el mecanismo principal para configurar el sistema operativo y las características de la aplicación.4 Las API para leer y escribir aún existen en Windows, pero después de 1993, Microsoft comenzó a alejar a los desarrolladores del uso de archivos INI y al almacenamiento de configuraciones en el Registro de Windows, una base de datos jerárquica para almacenar las configuraciones, que se introdujo ese año con Windows NT.

Mac OS X

El archivo de la lista de propiedades es el formato de archivo de configuración estándar en Mac OS X (así como en las aplicaciones iOS, NeXTSTEP, GNUstep y Cocoa). Los archivos de lista de propiedades usan la extensión .plist del nombre de archivo, y por lo tanto, a menudo se los denomina archivos p-list.

IBM OS/2

El OS/2 de IBM usa un formato binario, también con un sufijo .INI, pero esto difiere de las versiones de Windows. Contiene una lista de listas de pares clave-valor sin tipo.5 Dos archivos controlan la configuración de todo el sistema: OS2.INI y OS2SYS.INI. Los desarrolladores de aplicaciones pueden elegir si usarlos o crear un archivo específico para sus aplicaciones.

Que es la Programacion Por Lote La programación por lotes puede clasificarse como un lenguaje de programación basado en intérpretes. Incluye funciones fundamentales de un lenguaje de programación, como IF, IF NOT o WHILE. Pero no se pueden programar aplicaciones con él. Dado que los programas con numerosos comandos no se guardan después de la compilación como un archivo ejecutable, como es común en las aplicaciones, los archivos batch se basan en una traducción orientada al tiempo al lenguaje de máquina. Esto se hace a través de la línea de comandos de Windows cmd.exe (bajo DOS command.com). El archivo batch, que puede ser editado con un editor de texto estándar, obtiene y analiza lo que hay allí y lo traduce a código binario.[1]

La línea de comandos sólo puede ejecutar el archivo si está formulado en la sintaxis de lotes correcta, en otras palabras, los caracteres disponibles, los comandos y sus enlaces deben estar dentro de la gramática por lotes del sistema respectivo. Para ilustrar: algunos comandos por lotes para MS-DOS pueden no estar disponibles bajo ciertas circunstancias en Windows NT o Windows 7.[2].

Frecuentemente usados, los comandos básicos por lotes son:

echo

- Muestra texto en la pantalla

@echo off

- Evita la salida de texto

rem

- Establece una línea de comentario

start

- Ejecuta un archivo en su aplicación predeterminada

mkdir

- Crea una carpeta

rmdir

- Eliminaruna carpeta

del

- Elimina uno o más archivos

copy

- Copia uno o más archivos

xcopy

- Copiar un archivo con opciones adicionales

for in do

- Para una variable X (para) se asigna un valor (en), y luego se inicia una acción (hacer). Así, por ejemplo, puede borrar todos los ficheros con una cierta extensión de fichero en el directorio actual.

call

- Obtiene un archivo por lotes dentro del actual

if

Bajo una cierta condición se realiza una acción. "Si la condición no se aplica, se debe anotar "Otro" como alternativa.

Un ejemplo simple de la salida de texto de "Hola Mundo! Se escribe con un editor de texto, se graba y se llama con la línea de comandos y se ejecuta. En la línea de comandos aparece el texto "Hola Mundo! Las líneas marcadas con REM (comentarios) explican los comandos batch precedentes y no se ejecutarán.

echo Hola Mundo!

REM text "Hola Mundo!" output.

pause

REM Solo se cerrará el programa cuando se pulse el botón.

En principio, la programación por lotes puede utilizarse para tareas individuales en el campo del marketing online. Las direcciones IP y las imágenes se pueden procesar por lotes. Los trabajos por lotes siempre son adecuados para tareas en las que es necesario ejecutar varios pasos del mismo tipo en secuencia. Por ejemplo, la programación por lotes a veces se utiliza para leer archivos de registro, extraer datos para análisis web, guardarlos e imprimirlos. Sin embargo, se prefieren otros programas porque la cantidad de programación necesaria sería muy alta.

Estudiante Bryan Josue Pincay delcolegio Replica Vicente ROCAFUERTE DE 2DO BT-B.

Comentarios

Publicar un comentario